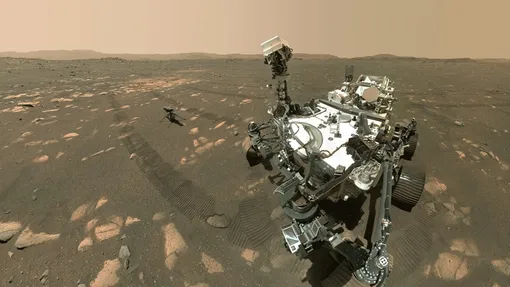

Уязвимость находилась в системе аутентификации и могла быть использована через скомпрометированные учетные данные операторов NASA. Злоумышленники могли получить доступ к именам пользователей и паролям сотрудников агентства через фишинг или заражая компьютеры вирусами с USB-накопителей. Получив данные оператора, хакеры в принципе могли перехватить управление, например, марсоходом Perseverance.

Миссии NASA стоимостью в миллиарды долларов 3 года были уязвимы для хакеров

По словам исследователей, «уязвимость превращает то, что должно быть рутинной настройкой аутентификации, в оружие». Атакующий мог внедрить произвольные команды, выполняемые с полными системными привилегиями, что позволило бы удаленно перехватить космический аппарат или данные его обмена с наземным центром управления.

Насколько реальна была атака

Для эксплуатации уязвимости злоумышленникам требовался локальный доступ к системе на каком-то этапе атаки, что снижает риск по сравнению с уязвимостями, которые можно использовать удаленно. Но ученые считают, что если бы хакеры знали об этой бреши, они бы нашли способ для локального доступа: слишком велик риск для миссий NASA и слишком велика их стоимость.

Исследователи подчеркивают, что брешь оставалась незамеченной после нескольких глубоких проверок кода человеком за три года существования, тогда как автономный анализатор AISLE справился за четыре дня. «Инструменты автоматизированного анализа становятся необходимыми», — пишут специалисты, отмечая, что автономные анализаторы способны систематически проверять целые кодовые базы и работать непрерывно по мере развития кода.