Стеганография — не изобретение цифровой эпохи. Сам термин происходит от греческих слов «στεγανός» (скрытый) и «γράφω» (писать). Его упоминал еще древнегреческий историк Геродот в трактате «История» 440 г. до н.э., где он описывал два необычных способа передачи секретных сообщений.

Когда спрятать — недостаточно: как работают атаки на скрытые каналы передачи информации

Немного истории

Например, древнегреческий царь Демарат писал послание на деревянной табличке и покрывал ее воском, чтобы скрыть содержание. Другой способ — татуировка на бритой голове раба: когда волосы отрастали, курьера отправляли к адресату, где его снова брили и считывали сообщение.

Что такое стеганография и как она работает

В отличие от криптографии, которая делает сообщение нечитаемым, стеганография скрывает сам факт передачи информации. Современные системы часто объединяют несколько подходов маскировки, чтобы усилить защиту. Центральным элементом таких решений остается контейнер — носитель, в который встраиваются спрятанные данные.

Существует несколько направлений современной стеганографии

- Классическая — физические техники, такие как невидимые чернила;

- Файловая — маскировка в структуре документов;

- Цифровая — внедрение водяных знаков и электронных подписей;

- Сетевая — передача содержимого через сетевые протоколы.

Кто и как взламывает скрытые каналы

Скрытые каналы — это методы передачи послания, замаскированные внутри обычных файлов, сетевых потоков или других носителей так, чтобы их существование было трудно заметить. Их атакуют по-разному: одни наблюдают за трафиком, другие изменяют данные, третьи маскируются под участников переписки.

Ключевая уязвимость стеганографических систем — вероятность выявления спрятанного информационного канала. Хакеры задействуют разные методы для его обнаружения. Например, сигнатурный анализ помогает определить нетипичные признаки в структуре файлов или сетевых пакетов. Также применяется поведенческий анализ, который находит подозрительные шаблоны обмена данными, маскирующиеся под обычную активность.

Как защититься от взлома скрытых каналов

Даже если закодированная часть находится глубоко в файле, это не значит, что она в безопасности. Чтобы незаметный канал был недоступен без ключа, выбирают носители с большим запасом места (BMP или WAV), где данные скрывают в наименее значимых битах. Эффективные алгоритмы используют случайные шаблоны и адаптируются под конкретные условия шифрования, избегая повторяющихся паттернов. Перед внедрением систему проверяют на устойчивость к изменениям и попыткам взлома, а методы защиты регулярно обновляют с учетом новых утечек.

Примеры алгоритмов сокрытия данных

- Скрытые сообщения в текстах

Текстовая стеганография — это способ «вшить» в документ цифровой маркер или сообщение, чаще всего для защиты авторских прав. Обнаружить такую метку могут только специальные программы.

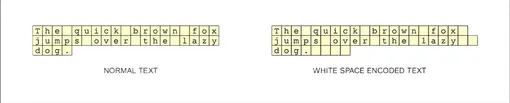

- Метод «белого пространства»

Здесь заложен простой принцип: пробел после знака препинания кодирует «0», два пробела — «1». Ниже пример: строка выглядит нормально, но в конце добавлены лишние пробелы, где зашита информация.

- Синтаксические подходы

Иногда для кодирования материалов используют разные варианты пунктуации, которые считаются допустимыми. Так, в английском языке перед «and» можно поставить запятую, а можно не ставить. Запятая в этом случае может означать «1», а ее отсутствие — «0».

- Семантические подходы

В этом случае мы подменяем слова на синонимы. Слово big может кодировать «1», а large — «0». Главное здесь — не потерять смысл и правильно подобрать синоним по тону и стилю.

- Метод визуального сходства

Для шифровки используют похожие буквы из разных алфавитов. Они выглядят одинаково, но кодируют как «1» и «0» соответственно.

Как находят скрытые данные

Даже если фрагмент незаметно встроен в картинку или документ, его все равно можно попытаться обнаружить. Для этого применяют подходы стегоанализа — проверку контейнеров на предмет следов вмешательства.

-

Визуальный стегоанализ

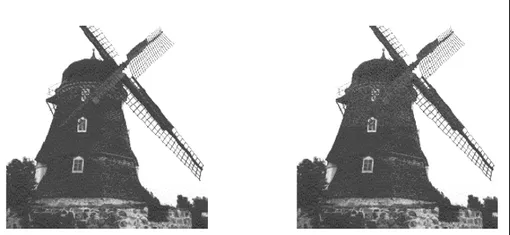

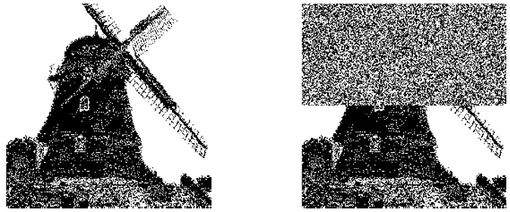

Визуальный стегоанализ помогает обнаружить секретные материалы в изображениях, если они внедрены в младшие биты — самые незначительные элементы цифровой картинки.

Слева — пустой контейнер, справа — со вложенным сообщением. Визуально они неотличимы, но если изображение сформировать только из НЗБ-пикселей, то можно легко увидеть следы вложения.

Статистический стегоанализ

Эта техника проверяет статистику изображения. Когда в материал встраивают сообщение, его цифровая структура меняется. Такие изменения можно выявить, если сравнить файл с типичным «чистым» образцом.

Почему это важно для информационной безопасности

В условиях, когда не существует абсолютно надежных способов сокрытия данных, цель любой системы защиты — сделать взлом настолько трудозатратным, чтобы он просто перестал быть выгодным. Именно здесь стеганография становится важным элементом кибербезопасности: она используется как для защиты информации, так и для эксплуатации уязвимостей.

На практике это хорошо видно в работе Red Team и Blue Team

- Red Team (атакующие) применяют стеганографию для создания каналов управления, незаметной утечки данных и моделирования проникновений.–– Blue Team (защищающиеся) работают над тем, чтобы такие каналы вовремя обнаруживать — особенно в случае вредоносного ПО, которое может осуществлять тайную передачу материалов.

- Для ИБ-специалистов умение работать с методами скрытия информации — ключевой фактор. Сегодня акцент сделан на сетевых каналах и машинном обучении в стегоанализе. Чем лучше специалисты понимают, как работает сокрытие, тем надежнее становится защита от утечек информации и скрытых каналов управления.